Устранение распространенных проблем, связанных с реализацией технологии единого входа в геймификацию

.avif)

Когда игроки не могут войти в систему, все останавливается. Вы создали эту потрясающую игровую платформу с таблицами лидеров, достижениями и наградами, но все это неважно, если люди даже не могут войти в дверь. Предполагается, что система единого входа упростит вам задачу, но иногда кажется, что вы пытаетесь собрать кубик Рубика с завязанными глазами.

И это именно то, что мы здесь для того, чтобы исправить.

Понимание ландшафта SSO в геймификации

Единый вход геймифицированные платформы речь идет не только об аутентификации, но и о сохранении игрового опыта. Когда кто-то хочет получить новый значок или подняться в таблице лидеров, меньше всего он хочет попасть на страницу с ошибкой. Ваша система единого входа должна быть невидимой, когда она работает, и ее можно исправить, когда она не работает.

По правде говоря, большинство проблем с SSO на платформах геймификации связано с одной и той же горсткой проблем. Несоответствия конфигурации. Проблемы с синхронизацией времени. Проблемы с сертификатами. Проблемы с токенами. Вы можете рассматривать их как головоломки с решениями.

Большая пятерка: самые распространенные проблемы SSO

1. Сбои токена аутентификации

Ваши игроки нажимают кнопку «Войти», кажется, все в порядке, а затем бум — «аутентификация не удалась». Обычно это происходит, когда срок действия токенов истекает быстрее, чем ожидала система. Платформы геймификации часто поддерживают активность пользователей дольше, чем обычные бизнес-приложения, поэтому настройки срока действия токенов могут оказаться слишком консервативными.

Исправьте это, увеличив время истечения срока действия токенов или внедрив автоматическое обновление токенов. Большинство современных поставщиков услуг SSO позволяют настраивать эти параметры без нарушения безопасности. Просто помните, что более длительные сеансы означают, что вам нужны более строгие процедуры выхода из системы.

2. Несовпадения в конфигурации поставщика идентификационных данных

Классический сценарий «работает в тестировании, перерывы в производстве». В вашей среде разработки идентификаторы объектов, URL-адреса обратных вызовов или настройки сертификатов отличаются от идентификаторов существующей платформы. Это особенно часто случается, когда вы проводите несколько кампаний по геймификации или A/B-тестирование разные функции.

Убедитесь, что ваша производственная конфигурация SSO соответствует ожиданиям поставщика идентификационных данных. Идентификаторы юридических лиц чувствительны к регистру символов. URL-адреса обратных вызовов должны точно совпадать. А эти сертификаты? Срок их действия истекает, как правило, в самый неподходящий момент.

3. Проблемы управления сеансами

Игроки успешно заходят в систему, но выходят из системы случайным образом или остаются в системе, когда им не следует этого делать. Это создает путаницу и прерывает процесс геймификации. Кто-то оказался в самом разгаре турнира, и вдруг ему нужно снова пройти аутентификацию — вот почему вы теряете игроков.

Решение включает в себя правильную настройку тайм-аута сеанса и четкие процедуры выхода из системы. Задайте продолжительность сеанса в соответствии с вашими игровыми шаблонами. Если игроки обычно проводят на вашей платформе 30 минут, не устанавливайте 15-минутные тайм-ауты.

{{cta-баннер}}

4. Междоменные проблемы

Современные платформы геймификации часто охватывают несколько доменов или поддоменов. Ваша основная платформа может находиться в одном домене, ваши рейтинги — в другом, а магазин вознаграждений — в третьем. Токены SSO не всегда приносят пользу за пределами этих границ.

Настройте систему единого входа для правильной работы с несколькими доменами. Большинство корпоративных решений SSO поддерживают эту функцию, но вам необходимо четко определить, какие домены входят в доверенную среду.

5. Ошибки при сопоставлении пользовательских атрибутов

Система единого входа работает, но в итоге игроки получают неправильные разрешения, теряют данные профиля или не работают функции геймификации. Это происходит, когда атрибуты пользователя, предоставленные вашим поставщиком идентификационных данных, неправильно соответствуют пользовательской системе вашей платформы.

Стандартизируйте сопоставление атрибутов и тщательно протестируйте его. Адреса электронной почты должны быть помещены в поля электронной почты. Идентификаторы пользователей должны быть одинаковыми. А любые пользовательские атрибуты для геймификации (например, уровни игроков или данные о достижениях) требуют соответствующих правил картографирования.

Устранение неполадок, специфичных для протокола

ОБРАЗЕЦ Проблемы с аутентификацией

SAML мощный, но привередливый. Наиболее распространенные проблемы включают несовпадения сертификатов, проблемы синхронизации времени и искаженные XML-ответы. Когда SAML ломается, он обычно полностью выходит из строя — без частичного входа в систему или загадочного поведения.

Начните с проверки сертификата. Проверьте даты истечения срока действия. Убедитесь, что URL-адреса ваших метаданных доступны. Убедитесь, что системные часы синхронизированы. SAML очень требователен к временным меткам.

OAuth а также OpenID Проблемы с подключением

Сбои OAuth часто связаны с конфигурациями областей или несоответствиями URI перенаправления. Для вашей платформы геймификации могут потребоваться определенные области для доступа к пользовательским данным для функций персонализации, но ваша конфигурация OAuth может их не включать.

Убедитесь, что настройки осциллографа соответствуют реальным потребностям приложения. Убедитесь, что URI перенаправления соответствуют именно тому, чего ожидает ваш поставщик OAuth. И помните, что ошибки OAuth часто содержат полезные коды ошибок — прочтите их.

Проблемы с браузером и клиентом

Проблемы с файлами cookie и кешем

Игроки периодически сообщают о проблемах со входом в систему, которые кажутся случайными. Часто это связано с браузером. Кэшированные данные аутентификации устаревают, файлы cookie конфликтуют между разными сеансами или локальное хранилище повреждается.

Внедрите правильные заголовки кэша и управление файлами cookie. Попробуйте добавить опцию «очистить кэш и повторить попытку» в процесс устранения неполадок. Многие проблемы SSO решаются сами собой, просто обновляя браузер или очищая кэш.

Рекомендации по мобильному приложению

Мобильные приложения для геймификации представляют собой уникальные проблемы SSO. Потоки аутентификации на основе приложений работают иначе, чем потоки аутентификации в браузере. Глубокие ссылки могут прерваться. Политики магазина приложений могут ограничивать определенные методы аутентификации.

Спроектируйте свой мобильный поток SSO специально для мобильных ограничений. Используйте методы аутентификации, соответствующие платформе: приложения для iOS должны поддерживать вход через Apple, приложения для Android должны корректно обрабатывать аутентификацию Google.

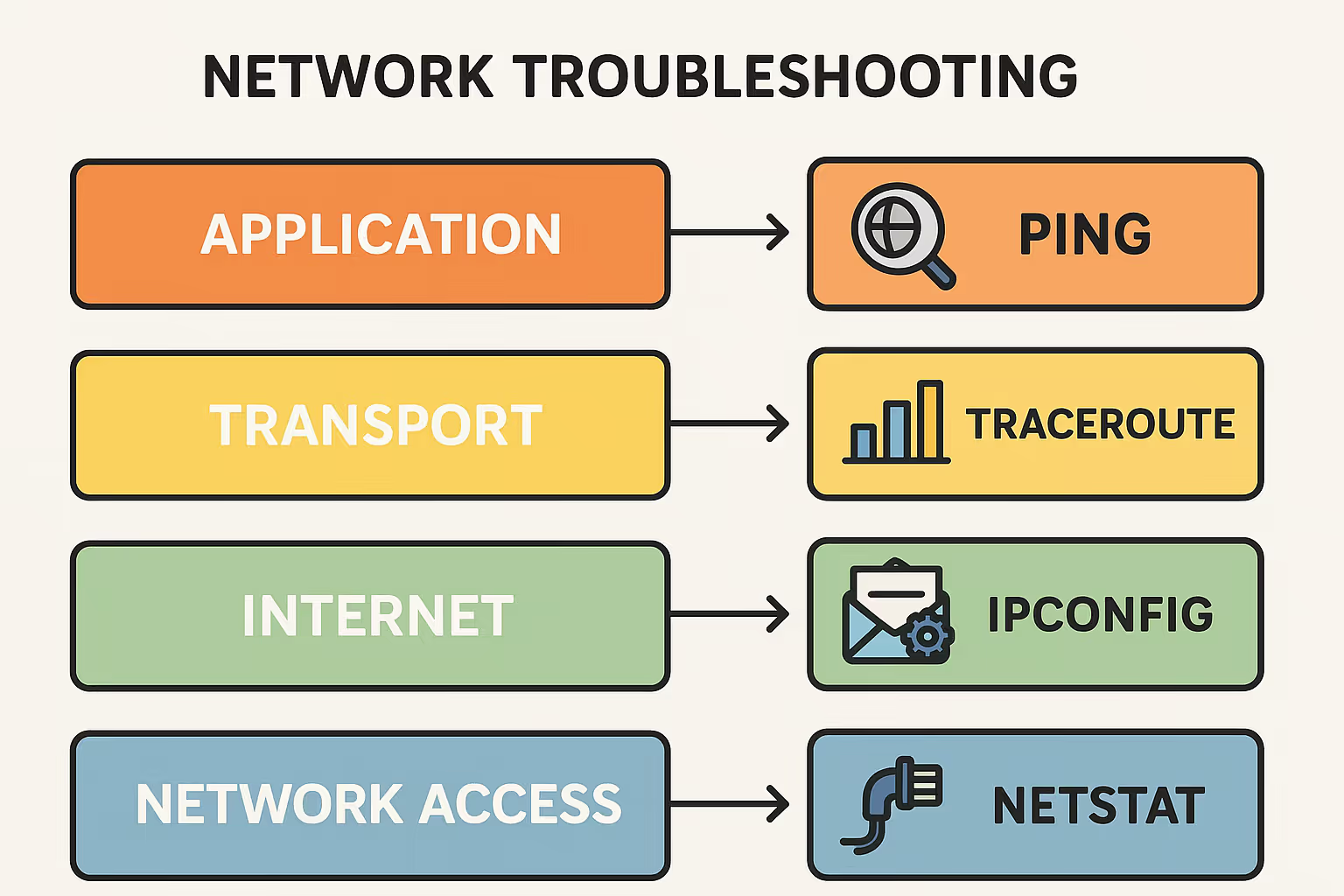

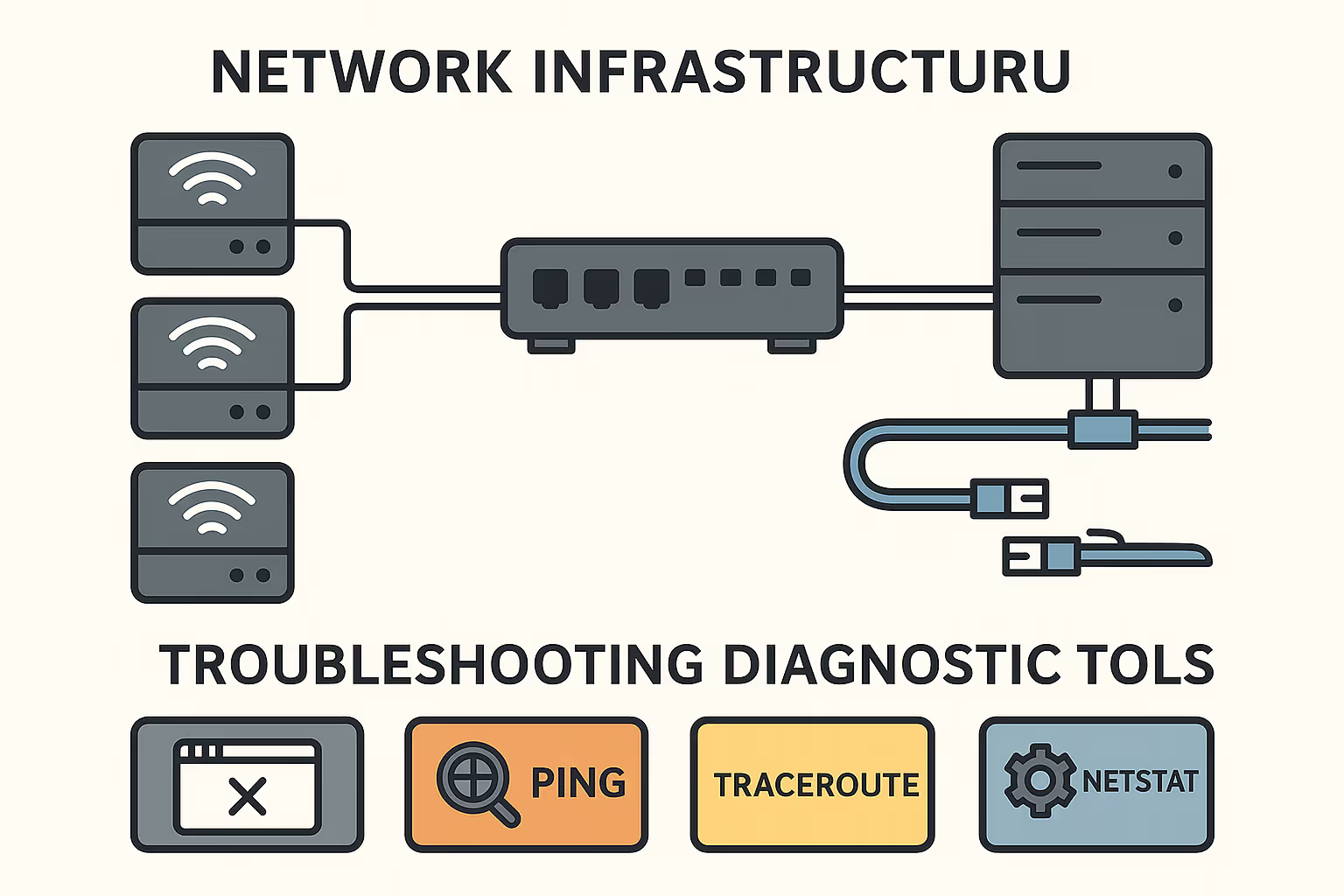

Проблемы с сетью и инфраструктурой

Проблемы брандмауэра и DNS

Ваш поставщик SSO — внешний, а платформа геймификации — внутренняя. Брандмауэры могут блокировать запросы на аутентификацию. Разрешение DNS может периодически давать сбои. Балансировщики нагрузки могут неправильно обрабатывать перенаправления SSO.

Работайте со своей сетевой командой, чтобы обеспечить бесперебойную передачу трафика SSO. Занесите в белый список диапазоны IP-адресов вашего провайдера идентификации. Протестируйте аутентификацию в разных сетевых местоположениях. Отслеживайте ошибки аутентификации, связанные с сетью.

Синхронизация серверного времени

Протоколы SSO в значительной степени зависят от временных меток. Если серверы будут отключены хотя бы на несколько минут, аутентификация может произойти случайным образом. Это особенно важно для SAML, где действуют строгие требования к проверке времени.

Внедрите правильную синхронизацию NTP на всех своих серверах. Отслеживайте дрейф времени. Попробуйте включить проверки синхронизации времени в свой мониторинг SSO.

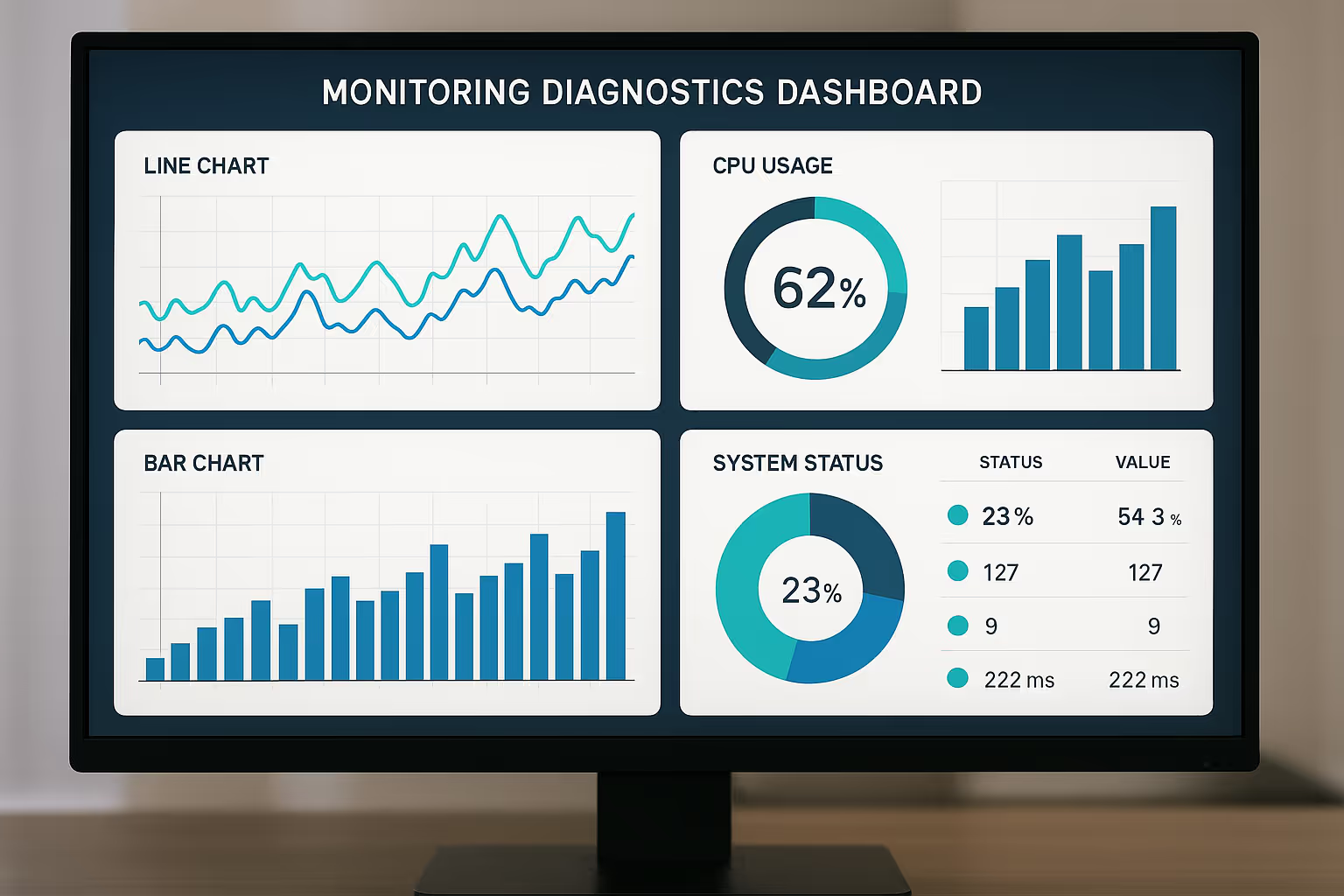

Мониторинг и диагностика

Настройка правильного ведения журнала

Вы не можете исправить то, что не видите. Включите подробное ведение журнала событий аутентификации, но будьте осторожны, чтобы не регистрировать конфиденциальную информацию, такую как пароли или токены. Записывайте достаточно подробных данных, чтобы восстановить, что произошло, когда что-то пошло не так.

Отслеживайте показатели успешности аутентификации, случаи сбоев и показатели производительности. Настройте оповещения о необычных шаблонах аутентификации, поскольку они часто указывают на проблемы с конфигурацией или безопасностью.

Стратегии тестирования

Внедрите комплексное тестирование SSO в процесс развертывания. Тестируйте с разными типами пользователей, разными браузерами, разными сетевыми условиями. Используйте синтетический мониторинг, чтобы выявлять проблемы раньше, чем их обнаружат игроки.

Создайте тестовые учетные записи, в которых будет реализован полный набор функций геймификации. Система SSO может подойти для простого входа в систему, но не сработает, когда игроки попытаются получить доступ к данным о достижениях или информации в таблице лидеров.

Рекомендации по пользовательскому опыту

Дизайн сообщения об ошибке

Когда SSO не работает, ваши сообщения об ошибках имеют значение. Коды технических ошибок не помогают игрокам. Четкие сообщения об ошибках, требующие принятия мер, помогают. «Пожалуйста, попробуйте войти снова» лучше, чем «Не удалось проверить утверждение SAML».

По возможности укажите запасные варианты. Если SSO не работает, могут ли игроки использовать имя пользователя/пароль? Если ваш основной поставщик идентификационных данных не работает, есть ли у вас резервный метод аутентификации?

Влияние на производительность

SSO увеличивает задержку в процессе входа в систему. Каждое перенаправление, проверка каждого токена, поиск каждого атрибута требуют времени. Для платформ геймификации, где вопросы вовлеченности, задержки при входе в систему могут повлиять на удержание клиентов.

Оптимизируйте процесс аутентификации для повышения скорости. При необходимости кэшируйте атрибуты пользователей. По возможности используйте асинхронную проверку. Контролируйте эффективность входа в систему так же тщательно, как и игровой процесс.

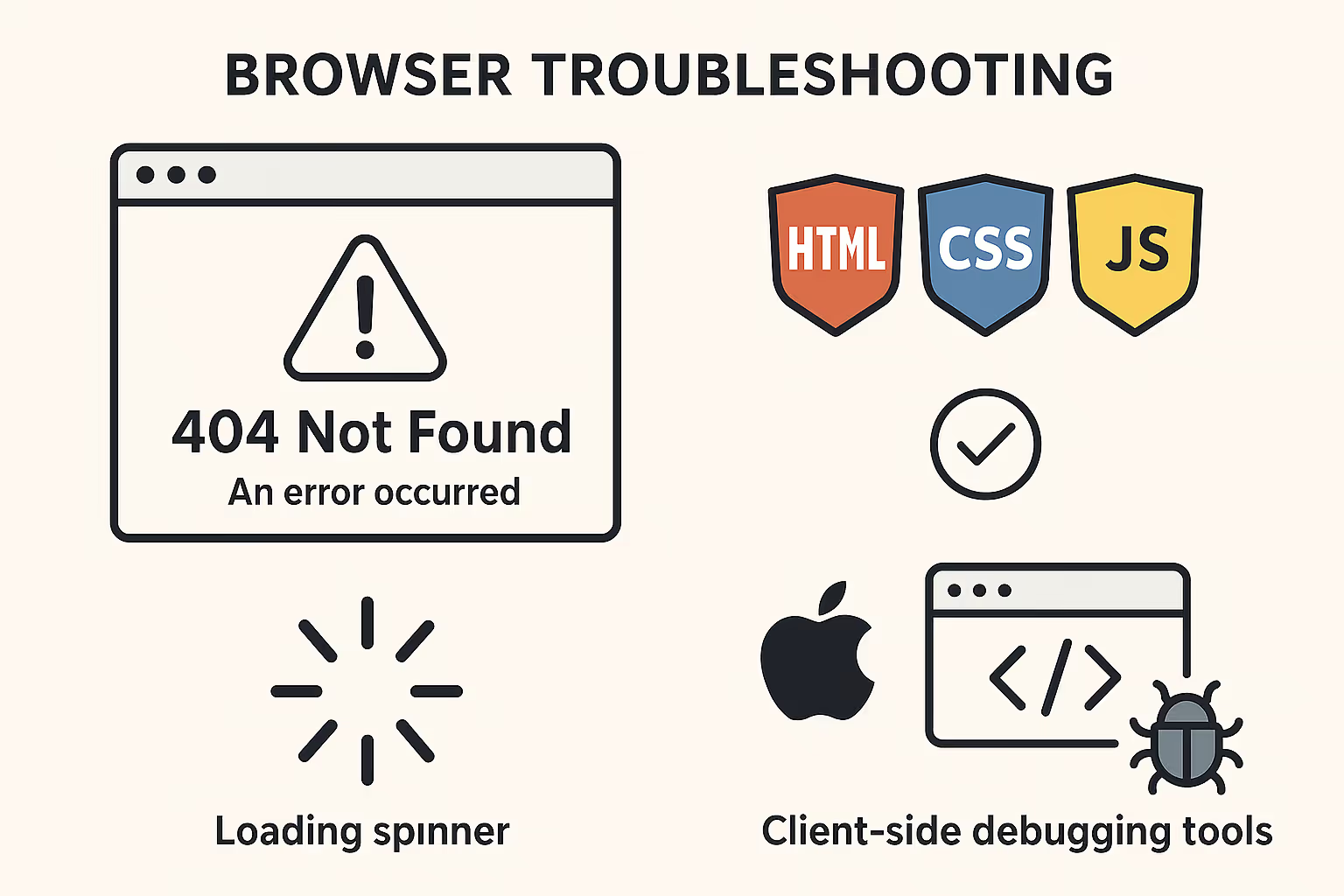

Продвинутые методы устранения неполадок

Использование инструментов для разработчиков браузеров

Современные браузеры предоставляют отличные инструменты для отладки проблем SSO. На сетевых вкладках отображаются неудачные запросы. В журналах консоли обнаруживаются ошибки JavaScript. Инспекторы хранилища показывают данные файлов cookie и токенов.

Обучите свою службу поддержки использованию этих инструментов. Многие проблемы SSO становятся очевидными, когда вы видите реальные сетевые запросы и ответы.

Инструменты отладки SAML/OAuth

Специализированные инструменты могут декодировать и проверять токены SSO. Валидаторы SAML могут проверять форматирование XML и валидацию подписи. Отладчики OAuth могут отслеживать потоки авторизации.

Храните закладки в надежные инструменты отладки. При возникновении сложных проблем с системой единого входа эти инструменты могут быстро выявлять искаженные токены или проблемы с конфигурацией.

Профилактика и передовая практика

Управление конфигурацией

Рассматривайте конфигурацию SSO как код. Управляйте версиями и настройками. Изменения в документе. Поэтапно тестируйте обновления конфигурации перед развертыванием в рабочей среде.

Реализуйте проверку конфигурации. Убедитесь, что срок действия сертификатов еще не истекает. Убедитесь, что все необходимые атрибуты сопоставлены. Регулярно тестируйте процессы аутентификации.

Соображения безопасности

SSO централизует аутентификацию, а это значит, что безопасность имеет решающее значение. Используйте надежные сертификаты. Внедрите надлежащее управление сеансами. Следите за подозрительными шаблонами аутентификации.

Регулярные аудиты безопасности должны включать настройку SSO. Изучите шаблоны доступа пользователей. Проверьте, нет ли неиспользуемых или чрезмерно привилегированных учетных записей. Убедитесь, что соблюдены надлежащие процедуры выхода из системы.

Планирование масштабируемости

По мере роста вашей платформы геймификации SSO также необходимо масштабировать. Чем больше пользователей, тем больше запросов на аутентификацию. Больше функций означает более сложное сопоставление атрибутов. Чем больше интеграций, тем больше потенциальных точек отказа.

Спроектируйте свою архитектуру SSO для роста. Стратегически используйте кэширование. Планируйте пиковое время использования. Рассмотрите географическое распределение сервисов аутентификации.

Планирование восстановления и непредвиденных обстоятельств

Методы аутентификации резервного копирования

В конечном итоге SSO потерпит неудачу. Запланируйте это. Подготовьте резервные методы аутентификации. Четко сообщайте, когда первичная аутентификация недоступна.

Регулярно тестируйте процедуры резервного копирования. Убедитесь, что сотрудники службы поддержки знают, как включить резервную аутентификацию. Задокументируйте процесс экстренных обходов SSO.

Реакция на инциденты

Когда SSO прерывается в часы пик игр, важна каждая минута. Разработайте четкие процедуры эскалации. Знайте, к кому обратиться к поставщику удостоверений личности. Задокументируйте и протестируйте аварийные процедуры.

монитор социальные сети и каналы поддержки жалоб на аутентификацию. Часто игроки сообщают о проблемах с системой SSO в социальных сетях до получения официальных обращений в службу поддержки.

Будущее SSO в геймификации

Новые стандарты

Появляются новые стандарты аутентификации. WebAuthn обещает аутентификацию без пароля. Архитектуры с нулевым доверием меняют наше представление об управлении сеансами.

Будьте в курсе меняющихся стандартов. Планируйте постепенный переход на новые методы аутентификации. Но не гонитесь за каждой новой технологией — стабильность важнее новизны аутентификации.

Искусственный интеллект и автоматизация

Искусственный интеллект начинает помогать в управлении SSO. Автоматическое обнаружение аномалий позволяет выявлять проблемы аутентификации до того, как они станут широко распространенными. Предиктивная аналитика помогает оптимизировать процессы аутентификации.

Рассмотрите возможность мониторинга аутентификации с помощью искусственного интеллекта. Но помните, что инструменты искусственного интеллекта дополняют, а не заменяют прочные основы единого входа.

Как Smartico.ai Может помочь вам

Когда проблемы с аутентификацией угрожают вовлеченности игроков, вам нужны надежные инструменты. Smartico.ai является первой и ведущей объединенной организацией Геймификация & Автоматизация CRM программное обеспечение в истории, разработанное специально для индустрии iGaming.

В отличие от стандартных решений, в которых аутентификация отходит на второй план, Smartico.ai обеспечивает интеграцию SSO непосредственно в архитектуру платформы. Система легко обрабатывает сложные процессы аутентификации, сохраняя при этом геймифицированный интерфейс, которого ожидают ваши игроки. Каждая точка аутентификации — от входа в турниры до доступа к системе достижений — оптимизирована для участия в играх.

С помощью Smartico.ai вы получаете систему единого входа корпоративного уровня, учитывающую требования геймификации. Платформа поддерживает несколько поставщиков идентификационных данных, обрабатывает сложное сопоставление атрибутов пользователей и обеспечивает непрерывность сеансов во всех функциях геймификации. Самое главное, что при возникновении проблем с аутентификацией специальная группа поддержки Smartico.ai предоставляет экспертные услуги по устранению неполадок, выходящие за рамки общих рекомендаций по единому входу в систему единого входа.

Ваши игроки заслуживают беспрепятственного доступа к созданным вами играм. Благодаря самой глубокой в отрасли платформе геймификации и автоматизации CRM, Smartico.ai гарантирует, что они получат все необходимое.

Забронируйте бесплатную подробную демонстрационную версию ниже, и мы сможем ускорить развитие вашего бизнеса и добиться максимального успеха.

{{cta-баннер}}

Часто задаваемые вопросы

- Вопрос: Почему SSO работает в нашей тестовой среде, но не работает в производственной среде?

Ответ: Наиболее распространенной причиной являются различия в конфигурации. Убедитесь, что идентификаторы объектов, URL-адреса обратных вызовов, сертификаты и сетевые настройки соответствуют различным средам. - Вопрос: Игроки сообщают о случайных выходах из игры во время турниров. Что происходит?

Ответ: Обычно это указывает на проблемы с тайм-аутом сеанса или проблемы с обновлением токена. Проверьте настройки управления сеансами и увеличьте тайм-ауты для более длительных игровых сессий. - Вопрос: Наше мобильное приложение SSO работает иначе, чем наша веб-платформа. Это нормально?

Ответ: Да, к потокам мобильной аутентификации предъявляются разные требования. Убедитесь, что при внедрении технологии единого входа для мобильных устройств учтены ограничения, специфичные для приложения, и требования к платформе. - Вопрос: Как отслеживать производительность SSO без ущерба для безопасности?

Ответ: Регистрируйте события аутентификации и показатели производительности без регистрации конфиденциальных данных. Используйте синтетический мониторинг и автоматическое тестирование для раннего выявления проблем.

- Вопрос: Что делать в случае сбоя в работе нашего поставщика услуг идентификации?

Ответ: Подготовьте и протестируйте резервные методы аутентификации. Четко сообщайте пользователям о перебоях в обслуживании и ожидаемом времени устранения неполадок.

Эта статья оказалась для вас полезной? Если да, подумайте о том, чтобы поделиться ею с другими профессионалами отрасли, такими как вы.

Готовы к использованию Smartico?

Присоединяйтесь к сотням компаний по всему миру, которые привлекают игроков с помощью Smartico.